Kas yra šifruotas DNS srautas?

Privatumas Saugumas Dns Herojus / / August 24, 2023

Paskelbta

Siekiant apsaugoti savo saugumą ir privatumą, svarbu suprasti šifruotą DNS srautą ir kodėl tai svarbu.

Didžiulėje, tarpusavyje susijusioje interneto sferoje, Domenų vardų sistema (DNS) veikia kaip pagrindinis vadovas, paverčiantis žmonėms patogius domenų pavadinimus, pvz., „example.com“, į IP adresus, kuriuos supranta mašinos. Kiekvieną kartą, kai lankotės svetainėje arba siunčiate el. laišką, atliekama DNS užklausa, kuri yra tiltas tarp žmogaus ketinimų ir mašinos veiksmų. Tačiau daugelį metų šios DNS užklausos buvo atskleistos ir perduodamos paprastu tekstu, todėl jos tapo aukso kasykla šnipinėjimo, įsilaužėlių ir net kai kurių interneto paslaugų teikėjų (IPT), ieškančių įžvalgų apie vartotojų internetą elgesys. Įveskite „šifruoto DNS srauto“ sąvoką, kuria siekiama apsaugoti šias gyvybiškai svarbias paieškas, įtraukiant jas į kriptografinės apsaugos sluoksnius.

Tradicinio DNS problemos

Prieš pasinerdami į šifruoto DNS srauto aprašymą, turbūt turėtume pakalbėti apie DNS srautą apskritai. Domeno vardų sistema (DNS) yra mūsų skaitmeninės karalystės pagrindas. Pagalvokite apie tai kaip apie sudėtingą interneto katalogą; jos vaidmuo yra ne tik padaryti naršymą internete intuityvią vartotojams, bet ir padidinti internetinių paslaugų atsparumą.

Iš esmės DNS užpildo atotrūkį tarp žmonėms ir mašinoms pritaikytas interneto adresas formatai. Kasdieniniam vartotojui, užuot prisiminus sudėtingą IP (interneto protokolo) adresą, pvz., „104.25.98.13“ (atitinkantį jo IPv4 adresas) arba 2400:cb00:2048:1:6819:630d (IPv6 formatas), galite tiesiog įvesti „groovypost.com“ į naršyklė.

Nors žmonėms nauda akivaizdi, programoms ir įrenginiams DNS funkcija įgauna šiek tiek kitokį atspalvį. Jo vertė nebūtinai yra pagalba atminčiai – juk programinė įranga nesusidoroja su užmaršumu, kaip mes. Vietoj to, DNS šiuo atveju sustiprina atsparumą.

Kaip, klausiate? Naudodamiesi DNS, organizacijos neapsiriboja vienu serveriu. Vietoj to, jie gali išsklaidyti savo buvimą daugybėje serverių. Ši sistema įgalina DNS nukreipti vartotoją į optimaliausią serverį jų poreikiams. Tai gali nukreipti vartotoją prie arti esančio serverio, o tai pašalina lėtos ir vėluojančios patirties tikimybę.

Ši strateginė kryptis yra daugelio debesijos paslaugų kertinis akmuo, kai DNS atlieka pagrindinį vaidmenį susiejant vartotojus su netoliese esančiais skaičiavimo ištekliais.

Susirūpinimas dėl DNS privatumo

Deja, DNS yra potencialiai didelis privatumo susirūpinimas. Nenaudojant tam tikros formos šifravimo, užtikrinančio apsauginį jūsų įrenginio ryšį su DNS sprendikliu, rizikuojate gauti nepagrįstą prieigą arba pakeisti savo DNS mainus.

Tai apima asmenų įsilaužimus į jūsų „Wi-Fi“, jūsų interneto paslaugų teikėją (IPT) ir net tarpininkus. Pasekmės? Pažeistas privatumas, nes pašaliniai asmenys atpažįsta jūsų dažnai naudojamus domenų vardus.

Iš esmės šifravimas visada rėmė a saugus ir privatus internautast naršymo patirtį. Nors suprantama, kad vartotojas, prisijungęs prie „groovypost.com“, gali atrodyti nereikšmingas, didingesniame kontekste jis tampa portalu, leidžiančiu suprasti asmens elgesį internete, polinkius ir, galbūt, tikslai.

Tokie surinkti duomenys gali virsti prekėmis, parduoti subjektams, siekdami finansinės naudos, arba panaudoti piktavališkų veikėjų, kad suorganizuotų fiskalinę gudrybę.

Ataskaita, kurią kuruoja Neustaro tarptautinė saugumo taryba 2021 m. atskleidė šią grėsmę ir atskleidė, kad stulbinantys 72% įmonių praėjusiais metais susidūrė su bent vienu DNS įsiveržimu.

Be to, 58 % šių įmonių patyrė didelių įsibrovimų pasekmių. Didėjant DNS pažeidimams, šifruotas DNS srautas tampa atrama prieš daugybę grėsmių, įskaitant šnipinėjimą, klastojimą ir įvairias sudėtingas DNS strategijas.

Šifruotas DNS srautas: gilus pasinerimas

Šifruotas DNS srautas skaidrius DNS duomenis paverčia saugiu formatu, kurį iššifruoja tik bendraujantys subjektai: DNS klientas (pvz., naršyklės ar tinklo įrenginiai) ir DNS sprendėjas.

DNS šifravimo raida

Iš pradžių DNS nebuvo įterptas su saugos atributais. DNS atsirado tuo metu, kai kūrėsi internetas, kuriame trūko internetinės prekybos, bankininkystės ar skaitmeninių parduotuvių. DNS šifravimas atrodė nereikalingas.

Tačiau besikreipiant į šiandienos kraštovaizdį, kuriam būdingas elektroninio verslo klestėjimas ir kibernetinių grėsmių augimas, tapo aišku, kad reikia užtikrinti didesnį DNS privatumą.

Siekiant patenkinti šį poreikį, atsirado du žinomi šifravimo protokolai: DNS per TLS (DoT) ir DNS per HTTPS (DoH).

DNS per TLS (DoT)

DoT dirba Transporto lygmens sauga (TLS) protokolas, skirtas DNS dialogams apsaugoti ir įterpti. Įdomu tai, kad TLS, dažniausiai atpažįstamas kitu pravarde SSL, suteikia HTTPS svetainių šifravimo ir autentifikavimo funkciją.

DNS sąveikai DoT naudoja vartotojo datagramos protokolą (UDP) kartu su TLS apsauga. Vairavimo ambicija? Padidinkite naudotojų privatumą ir užkirskite kelią potencialiems kenkėjiškiems veikėjams, siekiantiems perimti arba modifikuoti DNS duomenis.

853 prievadas yra dominuojantis DoT skaitmeninių gyventojų prievadas. DoT standarto šalininkai dažnai tvirtina, kad jis gali susidoroti su žmogaus teisių iššūkiais audringuose regionuose.

Nepaisant to, šalyse, kuriose saviraiškos laisvė susiduria su apribojimais, DoT apsauginė aura gali ironiškai atkreipti dėmesį į vartotojus, todėl jie tampa slopinamųjų režimų taikiniais.

DNS per HTTPS (DoH)

DoH iš esmės naudoja HTTPS nuotoliniam DNS interpretavimui ir pirmiausia veikia per 443 prievadą. Norint sėkmingai veikti, sprendėjams reikia DoH serverio, kuriame yra užklausos galutinis taškas.

DOH pritaikymas visose naršyklėse

Nuo 83 versijos „Google Chrome“ tiek „Windows“, tiek „MacOS“ naršyklėje įdiegta DoH, pasiekiama per jos nustatymus. Naudodama tinkamą DNS serverio sąranką, „Chrome“ paryškina DNS užklausas šifruodama.

Be to, kiekvienas turi teisę pasirinkti norimą DoH serverį. „Chrome“ netgi integruojama su įvairiais DoH teikėjais, pvz., „Google“ viešuoju DNS ir „Cloudflare“.

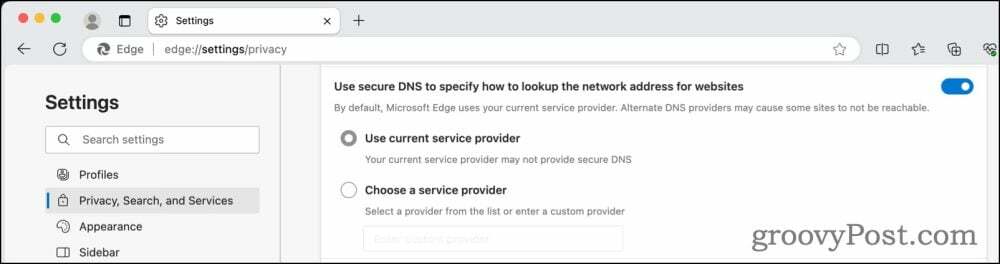

„Microsoft Edge“ taip pat teikia įmontuota parama DoH, galima naršyti per jo nustatymus. Kai suaktyvinta ir suporuota su suderinamu DNS serveriu, Edge užtikrina, kad DNS užklausos liktų užšifruotos.

Bendradarbiaudama su „Cloudflare“ 2018 m., „Mozilla Firefox“ integravo DoH, žinomą kaip patikimas rekursinis sprendimas. Nuo 2020 m. vasario 25 d. JAV įsikūrę „Firefox“ entuziastai gali panaudoti DoH su „Cloudflare“, kuris veikia kaip numatytasis sprendimas.

„Opera“ vartotojai taip pat gali įjungti arba išjungti „DoH“ naudodami naršyklės nustatymus, pagal numatytuosius nustatymus nukreipdami DNS užklausas į „Cloudflare“.

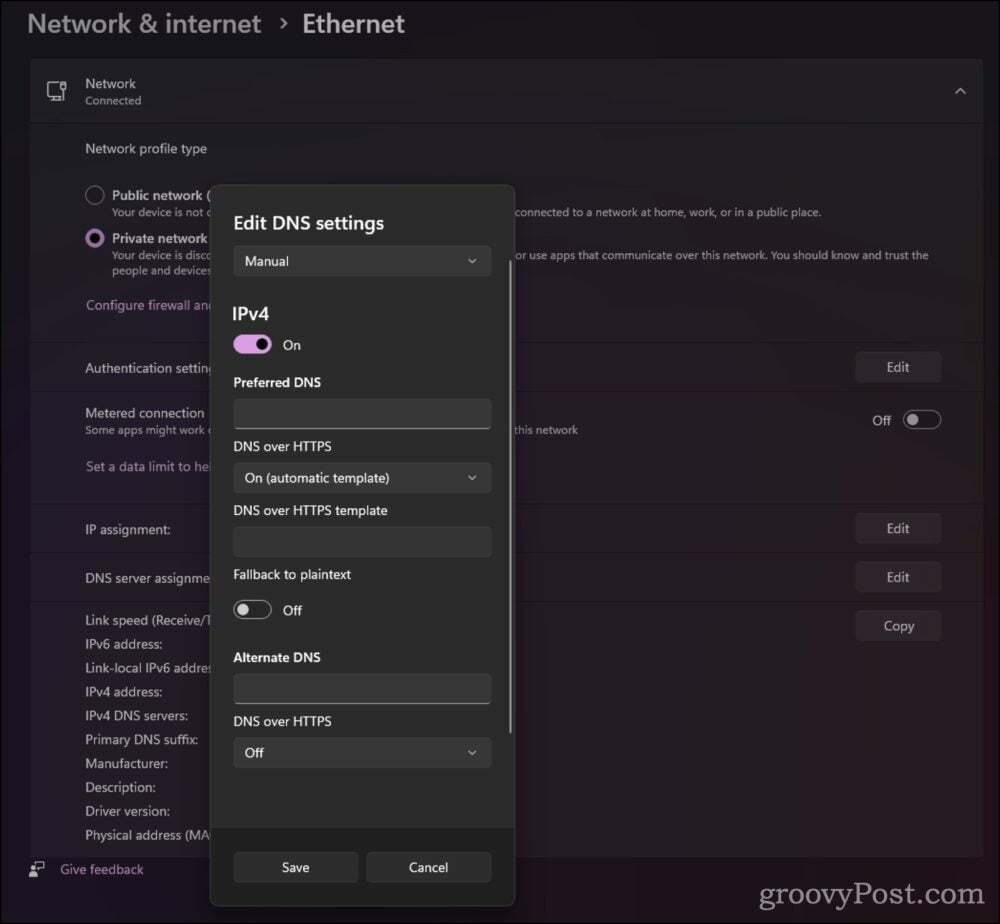

DOH integravimas su operacine sistema

Istoriškai „Microsoft“ operacinės sistemos nesiryžo priimti avangardinių technologijų. Tačiau „Windows 10“ pakrypo į ateitį, leisdama vartotojams suaktyvinti DoH per jos nustatymus.

„Apple“ žengė toliau, pristatydama į programas orientuotus šifravimo būdus. Šis novatoriškas žingsnis įgalina programų kūrėjus įtraukti savo atskiras šifruotas DNS konfigūracijas, todėl tradiciniai valdikliai kartais tampa nebereikalingi.

Platus šifruoto DNS srauto horizontas simbolizuoja skaitmeninės sferos evoliuciją, pabrėžiant nuolatinį sustiprinto saugumo ir padidinto privatumo siekį.

Ginčai, susiję su šifruotu DNS

Nors DNS srauto šifravimas sustiprina konfidencialumą ir padidina vartotojų privatumą taikant tokias apsaugos priemones kaip ODoH, ne visi palaiko šį pakeitimą. Skirtumas pirmiausia yra tarp galutinių vartotojų ir tinklo operatorių.

Istoriškai tinklo operatoriai pasiekė DNS užklausas sutrukdyti kenkėjiškų programų šaltiniams ir kitas nepageidaujamas turinys. Jų pastangos išlaikyti šią praktiką teisėtiems saugumo ir tinklo valdymo poreikiams taip pat yra IETF ADD (Adaptive DNS Discovery) darbo grupės pagrindinis taškas.

Iš esmės diskusiją galima apibūdinti taip: „universalus šifravimas“ ir „tinklo suverenitetas“. Čia yra išsamus tyrimas:

Universalus DNS srauto šifravimas

Dauguma šifravimo metodų priklauso nuo DNS sprendimų, kurie sukonfigūruoti šifravimui. Tačiau šie šifravimą palaikantys raiškiai sudaro tik nedidelę viso skaičiaus dalį.

DNS sprendėjų centralizavimas arba konsolidavimas yra rimta problema. Dėl ribotų galimybių šis centralizavimas sukuria viliojančius piktavališkų subjektų ar įkyraus stebėjimo taikinius.

Dauguma šifruotų DNS konfigūracijų leidžia vartotojams pasirinkti savo sprendimą. Tačiau pagrįsto pasirinkimo priėmimas paprastam žmogui gali būti bauginantis. Numatytoji parinktis ne visada gali būti optimali dėl įvairių priežasčių, pvz., sprendėjo prieglobos jurisdikcijos.

Įvertinti centralizuotų serverių operatorių patikimumą yra sudėtinga. Dažnai tenka pasikliauti jų viešo privatumo deklaracijomis ir galbūt jų savęs ar trečiųjų šalių vertinimais.

Išorinės apžvalgos ne visada yra patikimos. Savo išvadas jie dažniausiai grindžia audituojamų asmenų pateiktais duomenimis ir atsisako nuodugnio, praktinio tyrimo. Laikui bėgant šie auditai gali tiksliai neatspindėti operatoriaus praktikos, ypač jei yra organizacinių pokyčių.

Šifruotas DNS yra tik vienas naršymo internete aspektų. Keli kiti duomenų šaltiniai vis tiek gali sekti vartotojus, todėl šifruotas DNS yra švelninimo būdas, o ne vaistas nuo visų. Aspektai kaip nešifruoti metaduomenys išliks prieinamas ir informatyvus.

Šifravimas gali apsaugoti DNS srautą, tačiau tam tikri HTTPS ryšio segmentai išlieka skaidrūs. Be to, užšifruotas DNS gali apeiti DNS pagrindu sukurtus blokavimo sąrašus, nors prieiga prie svetainių tiesiogiai per jų IP daro tą patį.

Norėdami iš tikrųjų kovoti su stebėjimu ir priežiūra, vartotojai turėtų ištirti visapusiškus sprendimus, pvz., virtualius privačius tinklus (VPN) ir „Tor“, todėl srauto tikrinimas tampa sudėtingesnis.

„Tinklo suvereniteto“ pozicija

Šifravimas gali apriboti operatoriaus galimybes tikrinti ir vėliau reguliuoti arba taisyti tinklo operacijas. Tai labai svarbu tokioms funkcijoms kaip tėvų kontrolė, įmonės DNS užklausų matomumas ir kenkėjiškų programų aptikimas.

„Bring Your Own Device“ (BYOD) protokolų atsiradimas, leidžiantis vartotojams bendrauti su apsaugotomis sistemomis naudojant asmeninius įrenginius, atsiranda sudėtingumo, ypač griežtuose sektoriuose, pvz., finansų ir sveikatos apsauga.

Apibendrinant galima pasakyti, kad nors šifruotas DNS užtikrina didesnį privatumą ir saugumą, jo priėmimas sukėlė nuotaikingas diskusijas, pabrėžiant sudėtingą vartotojų privatumo ir tinklo valdymo pusiausvyrą.

Apibendrinimas: pasikliaukite šifruotu DNS srautu arba peržiūrėkite jį kaip vieną privatumo įrankį

Didėjančių kibernetinių grėsmių ir didėjančio susirūpinimo dėl privatumo amžiuje skaitmeninio pėdsako išsaugojimas niekada nebuvo toks svarbus. Vienas iš pagrindinių šios skaitmeninės ribos elementų yra domenų vardų sistema (DNS). Tačiau tradiciškai šios DNS užklausos buvo pateikiamos paprastu tekstu, matomos bet kokių smalsių akių, galinčių žiūrėti, nesvarbu, ar tai būtų kibernetiniai nusikaltėliai, ar peržengiančios trečiąsias šalis. Šifruotas DNS srautas pasirodė kaip sprendimas šiam pažeidžiamumui pašalinti.

Jūs turite nustatyti geriausią būdą naudoti šifruotą DNS. Galite pasikliauti programinės įrangos sprendimu, pvz., „Microsoft Edge“, „Google Chrome“ ir kitų siūlomomis naršyklės funkcijomis. Jei naudojate OpenDNS maršrutizatoriuje, tačiau taip pat turėtumėte apsvarstyti suporuoti su DNSCrypt dėl visapusiško saugumo.